Dokumentation

Die easydb unterstützt die Authentifizierung über sogenannte Kerberos Negotiation.

Vorteil:

Voraussetzung:

Die easydb unterstützt ebenfalls die Password-Methode von Kerberos.

Vorteil:

Nachteil:

LOGIN_METHODS=shib2,easydb

SHIB2_ATTR_USER_ID=REMOTE_USER

SHIB2_ATTR_DISPLAYNAME=REMOTE_USER

<Location /loginshib2/>

AuthType Kerberos

AuthName "Kerberos login"

Krb5Keytab /etc/opt/easydb/secret/easydb.keytab

KrbServiceName HTTP/fotos.example.org

KrbAuthRealms KERBEROS.REALM

KrbMethodNegotiate on

KrbMethodK5Passwd off

KrbSaveCredentials off

Require valid-user

</Location>

Für die Password-Methode verkehren Sie die Werte der Variablen KrbMethodNegotiate und KrbMethodK5Passwd.

Damit die URL /loginshib2/ von der easydb genutzt wird muss die Login-Methode gewählt werden – und zwar vom Nutzer, im easydb Web-Frontend.

Diese Auswahl ist allerdings erst zu sehen, nachdem die Login-Maske angepasst wurde, üblicherweise durch die Programmfabrik, im creator.

Auf dem zentralen Kerberos-Server, z.B. dem Windows Domain Controller:

ktpass -princ HTTP/fotos.example.org@long.name -mapuser foto@SHORT -crypto RC4-HMAC-NT -ptype KRB5_NT_PRINCIPAL -pass 12345 -out c:\temp\easydb.keytab

/etc/opt/easydb/secret/easydb.keytab (passend zur Angabe in der Webserver Konfiguration, lesbar für den Webserver)[libdefaults]

default_realm = long.name

dns_lookup_kdc = false

[realms]

long.name = {

kdc = zentral.example.org:88

admin_server = zentral.example.org

}

[domain_realm]

.example.org = long.name

example.org = long.name

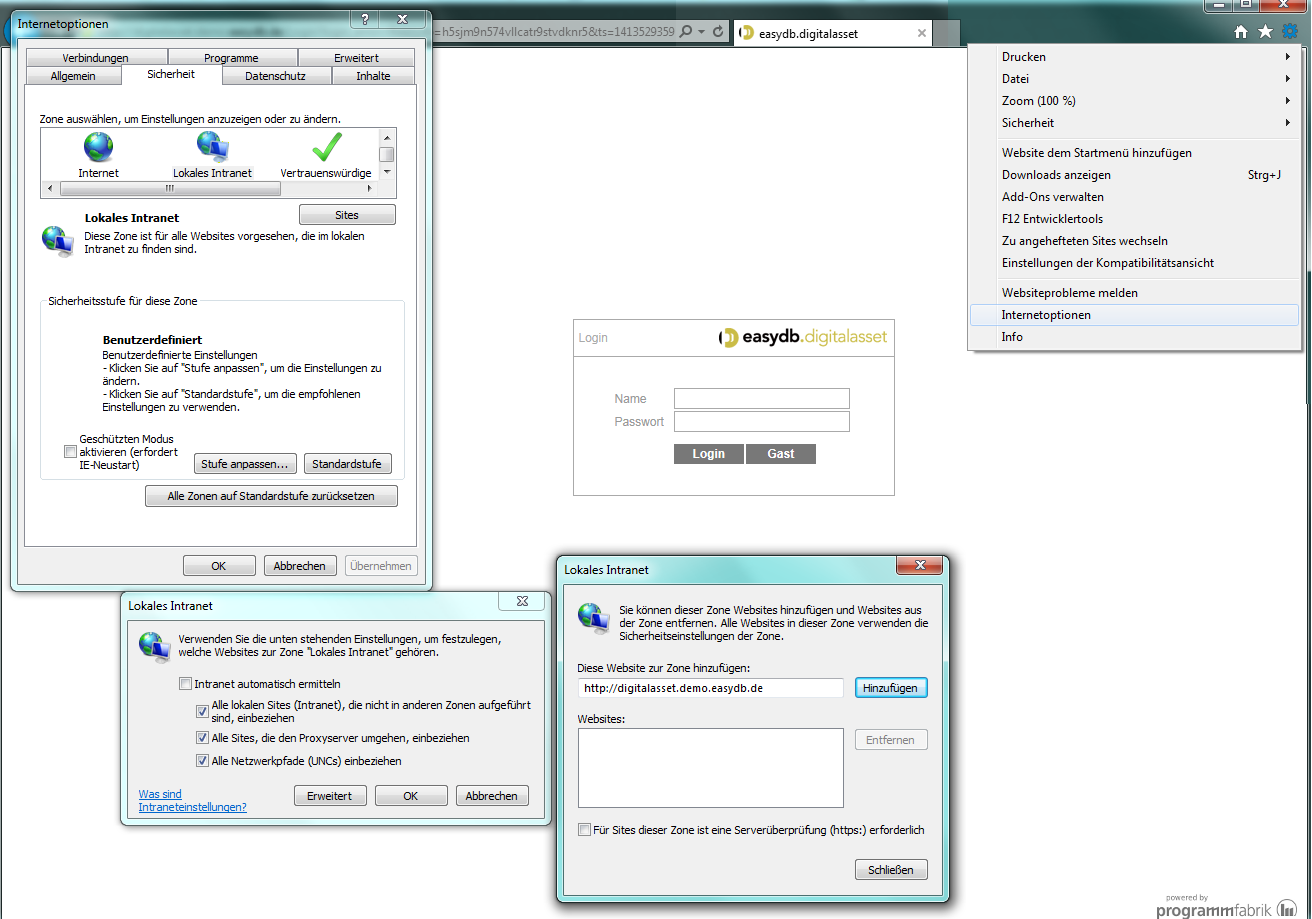

Schritt 1: DNS-Domain Ihrer easydb eingeben

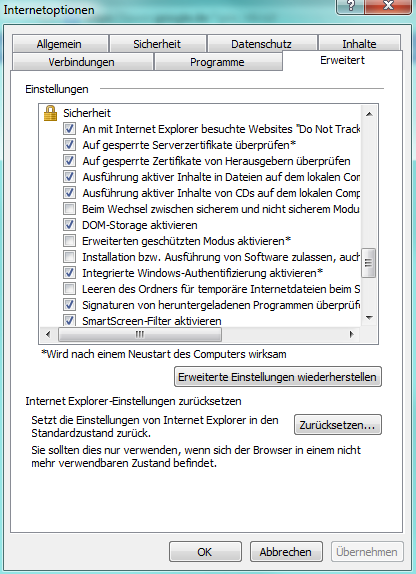

Schritt 2: Windows-Authentifikation aktivieren

Falls dieser Wert geändert werden musste, starten Sie den Internet Explorer neu.

Die Rechtevergabe innerhalb der easydb erfolgt über den Nutzernamen und die Gruppenzuordnung.

Nutzerrechte können Sie im Rechtemanager der easydb ändern, allerdings unter Angabe des genauen Nutzernamens des Kerberos-Nutzers (z.B. mustermann@long.name).

Wenn dies nicht ausreicht, können Sie Nutzern Gruppen zugeordnen.

Hierzu aktivieren Sie das zusätzliche easydb-Gruppenmapping mit:

LOGIN_ADDITIONAL_GROUP_METHODS=easydb

Legen Sie ebenfalls innerhalb der easydb-Nutzerverwaltung einen Nutzer mit dem gleichen Namen an (z.B. mustermann@long.name). Diesem können dann Gruppen zugeordnet werden.

easydb-Konfiguration:

LOGIN_ADDITIONAL_GROUP_METHODS=LDAP

LDAP_GROUPS_URL_1=ldap://ldap.example.org/ou=Groups,dc=SHORT,dc=de??sub?(&(memberUid=%(uid:ldap)s)(objectClass=groupOfNames))

Da LDAP hier nicht für die Authentifizierung benutzt wird, sondern nur für Gruppen, ist derzeit nur LDAP_GROUPS_URL_1 verwendbar aber nicht LDAP_GROUPS_URL_2 (oder 3 etc.).

Da für Kerberos das Shibboleth-Modul unverändert verwendet wird, sind auch dessen Einstellungen im Prinzip alle anwendbar.

Ausnahmen bilden die Gruppenzuordnungen des Shibboleth-Moduls. Stattdessen sind mit Kerberos nur Gruppenzuordnungen via LOGIN_ADDITIONAL_GROUP_METHODS möglich.

Weitere Einstellungen können auf der Seite des Shibboleth Moduls nachgelesen werden.